金融机构中的攻防战:三台设备落地高级威胁检测,秒捉新型WebShell后门

MITRE | ATT&CK技战术知识库的凭证访问攻击策略中,有密码猜解、密码破解、密码喷洒,撞库四种攻击手段。黑客会根据攻击成本和已掌握资源情况对自身的攻击手段进行灵活调整,即便是安全防护水平较高的大型金融类机构,也难逃其扰。

一场风波

三个月前,陈星(化名)和团队经历了一次重大的安全风波。周五临近下班时间,他突然收到一封来自微步在线威胁感知平台TDP的告警邮件:有IP正进行内网横移,在企业内快速大面积渗透,搜索高价值数据及文件。事发突然,但陈星非常清楚,为避免出现更大范围不可估量的损失,必须快速止损。

紧接着,陈星团队立即登录安全设备,了解攻击破坏的最新状况。在发现IP内网横移后,团队立即对该IP所在的服务器进行隔离,砍断了黑客进一步攻击的触角,但攻击所受最终影响还无法进一步确定。于是,他们根据设备进行初步定位,发现企业内某工具平台遭攻击失陷,随后立即下线该系统,阻断攻击据点。

为进一步定位攻击初始入口,陈星团队立即对相关日志进行分析,但由于威胁复杂程度远超之前难度,想要最终定位有一定困难。随即,陈星联系到了微步在线研究响应中心,请求现场应急响应支援。

溯源分析

接到通知后不到半小时,微步在线研究响应中心团队到达现场。结合现场沟通与上机查验,同时针对已有日志梳理与特殊取证,最终成功溯源:黑客通过钓鱼邮件进入企业内网,对某工具系统成功实施密码爆破,获取到访问权限。随后,黑客上传WebShell后门控制该系统,并在拿下系统权限后进一步在企业内网中横向移动。

“根据微步在线研究响应中心团队的研判,攻击涉及到一个复杂的WebShell,与传统的WebShell不同,它没有交换秘钥,因此绕过了很多安全设备,” 陈星说道,“所幸的是,在内网横移阶段被安全设备及时检测到,避免了事态恶化。”

“另外,黑客也很聪明,他选择了人这个突破口。”陈星说,“虽然我们内部已经通过TDP梳理并关闭了不合理对外开放的端口与服务,同时对使用弱口令的系统和ID进行判定和识别,但黑客笃定总有粗心,懒惰的人存在,所以只用一封邮件,就拿到了攻击入口。”

破局之法

2010年4月,中国银行业监督管理委员会办公厅发布《商业银行数据中心监管指引》通知,对商业银行机构的数据中心提供了监管指引。基于通知以及灾备目的,金融类机构一般会采取建设两个或多个数据中心的方式。其中主数据中心承担用户的核心业务,其他数据中心承担非关键业务并备份主数据中心的数据、配置及业务等,形成“两地三中心”的行业主流部署架构。

作为典型的“两地三中心”数据中心架构,陈星所在机构面临着一些共性的安全问题:守着极其重要的数据资产,又时常被黑客关注,如何有效发现各类新型复杂的威胁;如何最大限度发挥现有安全设备价值,建立强大的威胁情报中心;遇到重大安全事件,内部团队专业能力不够时,如何快速有效响应与处置,并进行加固.....机缘巧合之下,陈星所在团队开始与微步在线合作。

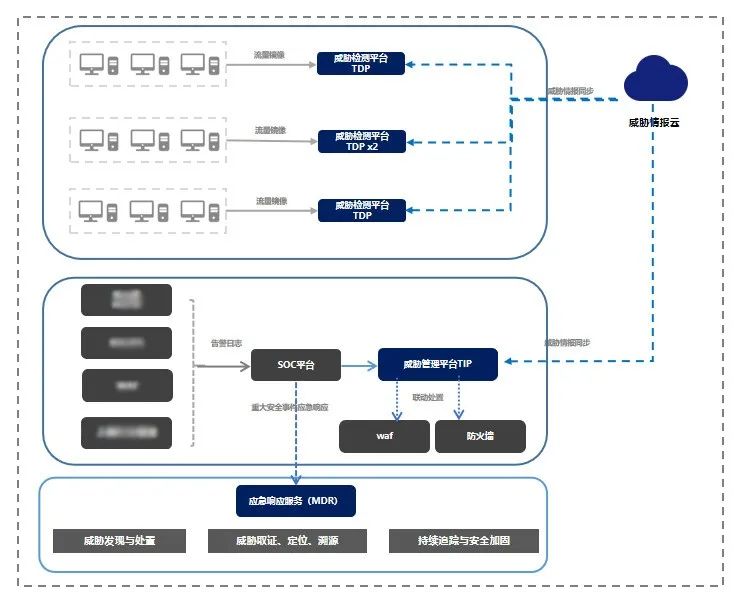

解决方案图例

针对核心资产的威胁防护与检测,该机构主数据中心集群部署2台TDP设备,监控整体生产网流量;而在另外两个数据中心,各部署1台TDP,分别对生产网与办公网总体出口流量进行镜像检测。通过主数据中心集群式部署TDP,保证对大流量稳定检测,同时与其他两个数据中心TDP级联部署,形成主节点与从节点的“级联+集群”网络检测部署方式。在主节点即可对其他从节点TDP威胁状况进行全面掌控,确保威胁检测的全面性与稳定性。

同时,为发挥已有安全设备能力,构建更精准有效的威胁情报中心,该机构还引入微步在线本地威胁情报管理平台TIP,基于微步在线威胁情报云,将WAF、防火墙、IDS等不同安全设备告警与TIP进行碰撞与校准,一旦核准发现真实威胁即快速联动防火墙、WAF等设备进行处置,通过威胁情报中心,实现更强大的威胁防护。

“通过TDP基本能对绝大部分新型或复杂威胁进行及时有效地检测与阻断,所以更重要的其实是加强人员安全意识的提升,企业内的每一位员工都可能成为攻击的第一道入口,”陈星说,“不过好的迹象是,大家的意识越来越强了。”

根据F5 Labs的最新报告指出,金融服务机构遭遇密码攻击事件比例明显高于其他行业,其中又有超过半数为暴力破解,其余则是撞库攻击。与此同时,Dos攻击、Web攻击、DNS攻击、恶意软件类攻击均为金融安全事件中的常见攻击。安全威胁和隐患的治理不在一朝一夕,当员工安全意识不能完全匹配业务安全需求时,能够有效“兜底”的方式,就是选型并部署有效的安全系统。